Keamanan cyber telah menjadi prioritas utama bagi organisasi di era digital saat ini. Dalam upaya untuk melindungi data sensitif dan infrastruktur dari ancaman siber yang terus berkembang, banyak organisasi telah memilih untuk membangun Security Operation Center (SOC) sebagai pusat kendali keamanan mereka. Dalam artikel ini, kita akan membahas secara mendalam tentang apa itu SOC, mengapa SOC sangat penting, kapan sebuah organisasi membutuhkan SOC, siapa saja tim yang terlibat dalam SOC beserta tugas mereka, arsitektur SOC, dan juga beberapa tool yang umum digunakan di dalamnya.

Apa itu SOC?

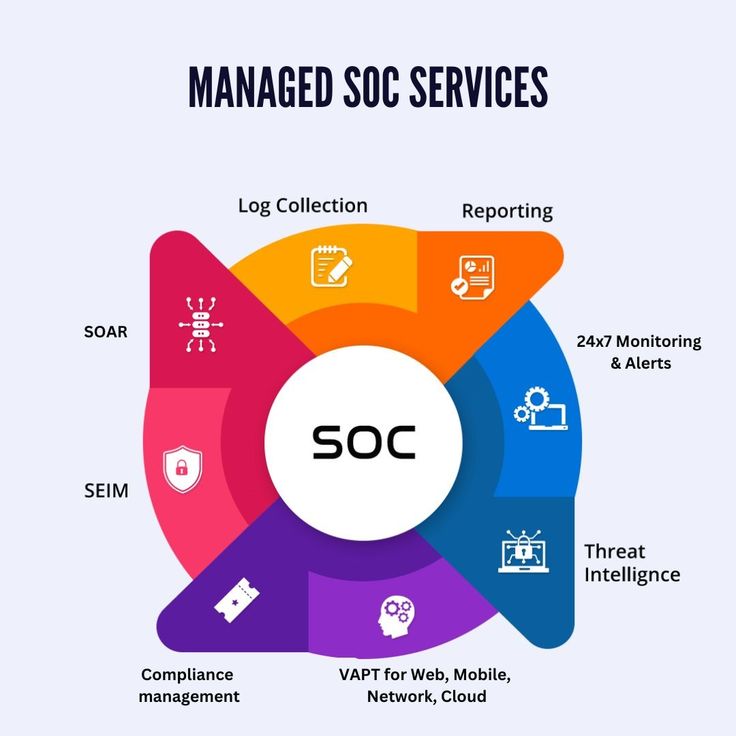

SOC adalah pusat kendali keamanan di sebuah organisasi yang bertanggung jawab untuk mendeteksi, menganalisis, menanggapi, dan mengatasi ancaman siber yang mungkin terjadi. SOC biasanya terdiri dari tim ahli keamanan yang menggunakan teknologi, proses, dan kebijakan tertentu untuk menjaga keamanan informasi dan infrastruktur organisasi.

Mengapa SOC itu Penting?

SOC penting karena membantu organisasi untuk menghadapi ancaman siber secara proaktif. Dengan adanya SOC, organisasi dapat mendeteksi serangan secara dini, mengurangi dampak serangan, dan meningkatkan respons terhadap insiden keamanan.

Kapan SOC Diperlukan oleh Organisasi?

Organisasi membutuhkan SOC ketika mereka memiliki data sensitif, aplikasi kritis, atau infrastruktur yang rentan terhadap serangan siber. Dengan meningkatnya tingkat ancaman siber, hampir semua organisasi, terlepas dari ukuran atau industri, dapat memperoleh manfaat dari keberadaan SOC.

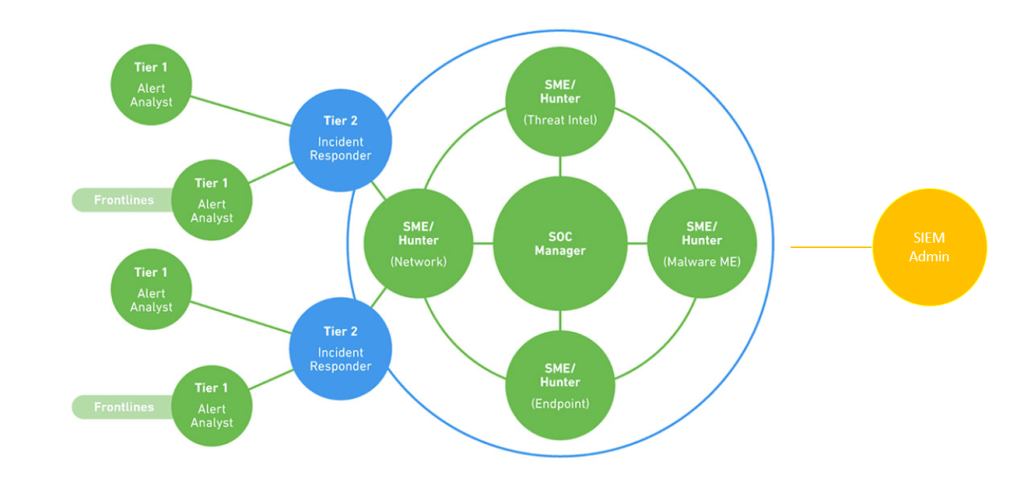

Siapa Saja Tim yang Berperan di dalam SOC dan Apa Tugas Mereka?

Tim di dalam SOC biasanya terdiri dari analis keamanan, insiden responder, engineer keamanan, dan manajer SOC. Tugas mereka termasuk memantau aktivitas jaringan, menganalisis potensi ancaman, merespons insiden keamanan, melakukan investigasi forensik, dan mengelola kebijakan keamanan.

SOC Analyst

- L1 SoC Analyst

- Alert triage

- Garis pertama pertahanan

- Identifikasi anomali

- Raising request for whitelist

- melakan investigasi awal

- L2 SOC Analyst

- Monitoring Alerts

- Threat Hunting

- Resource mentoring

- Membuat dan Menyetujui Whitelist

- Handling investigasi eskalasi

- L3 SOC Analyst

- Onboarding log sources

- Incident management

- Report dan documentation

- Stakeholders communication (Teknikal)

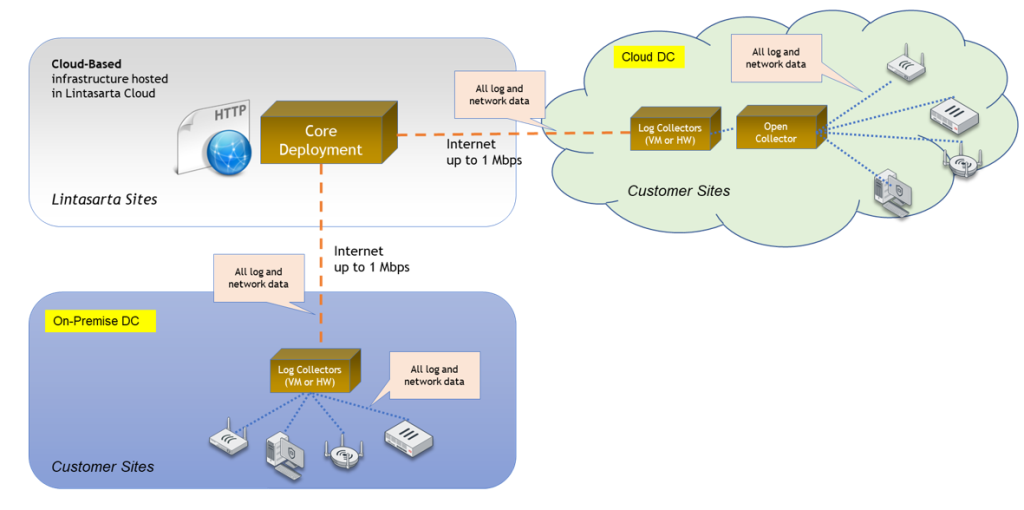

Bagaimana Arsitektur SOC?

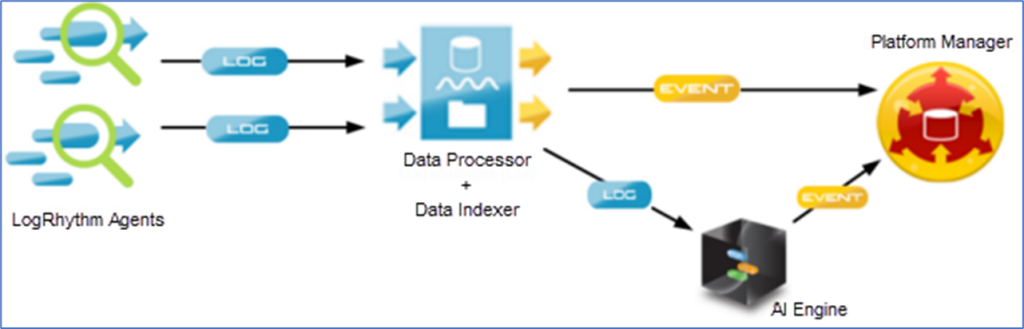

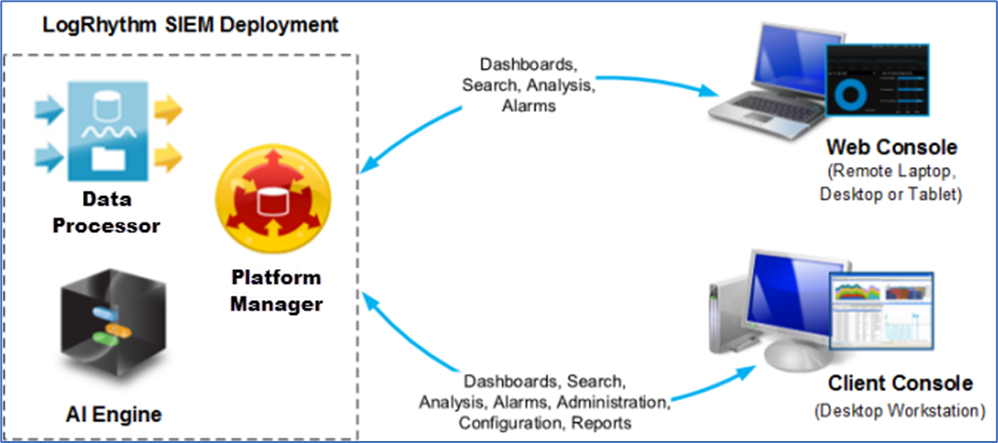

Arsitektur SOC terdiri dari beberapa lapisan, termasuk lapisan pemantauan, analisis, respons, dan manajemen. Sistem SIEM (Security Information and Event Management) sering digunakan sebagai inti arsitektur SOC, yang memungkinkan untuk pengumpulan, analisis, dan korrelasi data keamanan dari berbagai sumber.

SOC Architecture with LogRhythm

Apa Saja teknologi yang Digunakan SOC?

Beberapa tool yang umum digunakan dalam SOC termasuk SIEM (Security Information and Event Management), IDS/IPS (Intrusion Detection System/Intrusion Prevention System), endpoint protection platforms, threat intelligence platforms, dan juga alat untuk pemindaian dan pengujian penetrasi.

- SIEM

- EDR

- TIP

- SOAR

- Ticketing System

- MDR

SOAR

Teknologi security yang digunakan di dalam SOAR:

- Ticketing

- DLP

- SIEM

- EDR

- CTI (TIP)

- Email dan Web Gateways

- Network Security

- Vulnerability management

- cloud tools

- IAM/PAM

SIEM

SIM merupakan singkatan dari security information management

SEM singkatan dari Security Event Management

SIM + SEM merupakan security Information Event Management.

SIEM digunakan untuk:

- Log collection

- Log Aggregation

- Rule based alert

- Artificial Intelligence

- respone

- Parsing

- Normalization

- Categorization

- Enrichment

- Indexing

- Storage

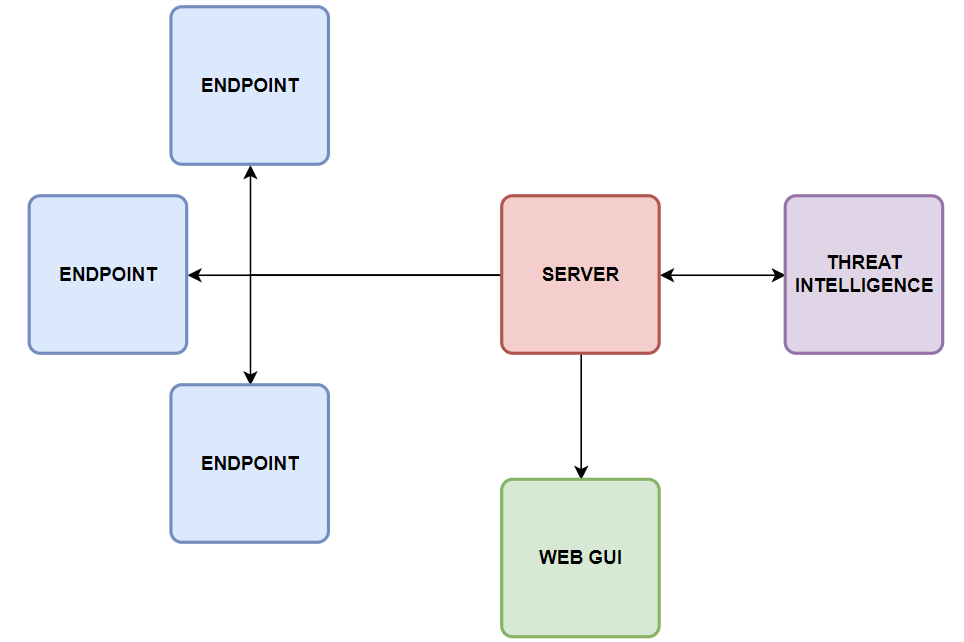

EDR

singkatan dari Endpoint Detection Respone

EDR collect only single source logs unlike SIEM which collects form multiple sources.

EDR Architecture

EDR digunakan untuk:

- realtime continious monitoring (online/offline)

- endpoint data collection

- signature less detection

- rules based automated response (real-time)

EDR is collectiong

- network connections

- process execution

- registry modification

- currently running process

- cross process events

OTOMATISASI UNTUK MEMPROTEKSI ENVIRONMENT

- Triage

- Enrichment

- TI Gathering

- Validation across detection tools

- close false positives

- email users

- block IoCs

- Alerts administrations

NIST Incident respone framework

- Preparation

- Detection and analysis

- containment, eradication, and recovery

- post incident activity

SANS incident respone framework

- preparation

- identification

- containment

- eradication

- recovery

Eredication digunakan untuk:

- Removing artifacts

- identify all hosts

- updating configuration

- patches

- documentation

Recovey

- restoration

- normal operations

- activities

- monitoring

- documentation

- prevent reinfection

Lesson learned

- meeting

- 5W1H

- Way Forward

- Documentation

Website untuk praktek: Gratis blue team labs

- cyber defenders

- Blue team level 1

- let defend

Cyber Defenders

For network security we can use

- webstrike

- hawkeye

- nuke browser

for malware analysis

- getPDF

- maldoc101

- obfuscated

Blue team cyber range

for network analysis

- webshell

- ransomware

- malware compromise

for endpoint

- sysmon

- brute force

- compromised wordpress

For malware

- powershell script

- melissa

- ILoveyou

For phising analysis

- phising analysis 1 and 2

Lets defend

for malware

- powershell script

- pdf analysis

for phising

- phising email

- email analysis

for endpoint

- investigate web attack

- conti ransomware

For network

- port scan activity

- infection with cobalt strike

Dengan memiliki pemahaman yang mendalam tentang SOC, organisasi dapat meningkatkan kemampuan mereka untuk melindungi diri dari ancaman siber yang semakin kompleks dan merugikan. Melalui kombinasi teknologi, proses, dan kebijakan yang efektif, SOC memainkan peran penting dalam memastikan keamanan informasi dan kelangsungan bisnis organisasi.