Ketika berbicara tentang keamanan jaringan dan akses jarak jauh, VPN (Virtual Private Network) menjadi salah satu solusi yang paling sering digunakan. FortiGate, sebagai produk unggulan dari Fortinet, menawarkan dua jenis utama VPN: SSL VPN dan IPsec VPN. Meskipun SSL VPN sering kali lebih mudah dikonfigurasi dan digunakan, ada beberapa kelemahan yang membuat IPsec VPN menjadi pilihan yang lebih baik dalam beberapa situasi.

Kelemahan SSL VPN FortiGate

- Kecepatan dan Performa

SSL VPN cenderung memiliki performa yang lebih rendah dibandingkan IPsec VPN karena protokol SSL/TLS yang digunakan membutuhkan lebih banyak overhead dalam hal enkripsi dan dekripsi data. - Kompatibilitas

Beberapa firewall atau proxy dapat memblokir lalu lintas SSL VPN, membuat konektivitas menjadi tidak stabil atau bahkan tidak mungkin. - Keamanan

Meskipun SSL VPN aman, potensi kerentanan pada protokol SSL/TLS dapat dieksploitasi jika tidak dikonfigurasi dan dikelola dengan benar.

Mengapa Memilih IPsec?

- Keamanan yang Lebih Tinggi

IPsec menawarkan tingkat keamanan yang lebih tinggi dengan menggunakan protokol yang kuat seperti AH (Authentication Header) dan ESP (Encapsulating Security Payload). - Performa yang Lebih Baik

IPsec biasanya memiliki performa yang lebih baik karena menggunakan metode enkripsi yang lebih efisien dan membutuhkan overhead yang lebih rendah dibandingkan SSL. - Kompatibilitas yang Lebih Luas

IPsec VPN lebih kompatibel dengan berbagai perangkat dan jaringan, mengurangi kemungkinan terjadinya masalah konektivitas.

Konfigurasi VPN IPsec untuk FortiClient pada FortiGate

Berikut adalah langkah-langkah untuk mengkonfigurasi VPN IPsec pada FortiGate untuk diakses menggunakan FortiClient:

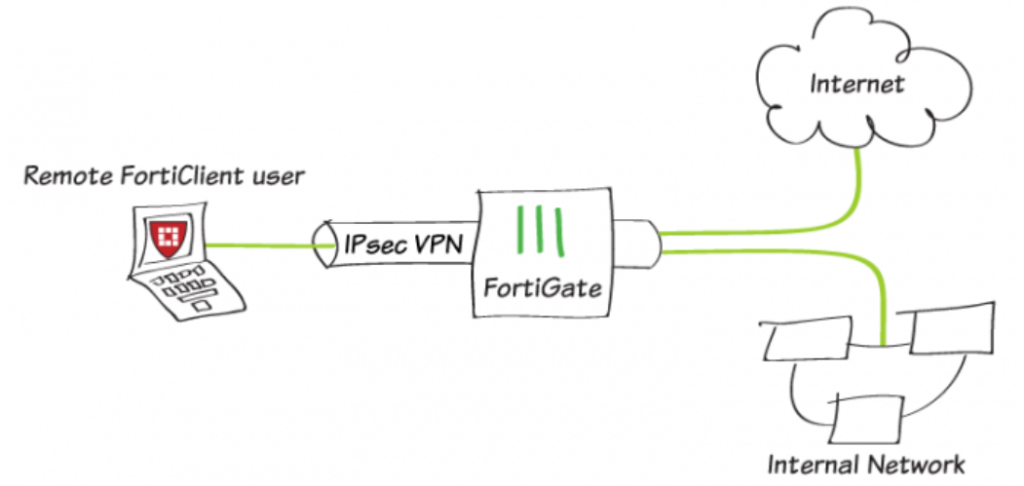

Dalam contoh ini, Anda mengizinkan pengguna jarak jauh untuk mengakses jaringan perusahaan menggunakan IPsec VPN yang mereka hubungkan menggunakan FortiClient. Lalu lintas Internet pengguna jarak jauh tidak dialihkan melalui FortiGate (split tunneling diaktifkan).

1. Membuat User dan User Group untuk remote users

A. Membuat User

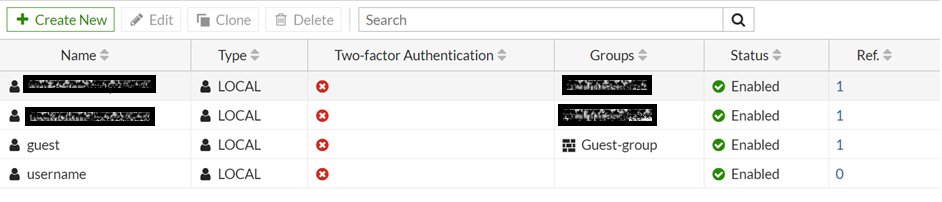

Navigasi ke User & Authentication > User Definition dan buat Local User Account untuk pengunna IPsec VPN > Next.

Tentukan Username dan Password yang diinginkan > Next.

Anda bisa mengaktifkan 2FA dengan SMS atau FortiToken jika diperlukan. Namun saya tidak mengaktifkannya kali ini > Next.

Selanjut anda bisa Submit.

Tabel User Definition:

B. Membuat User Groups

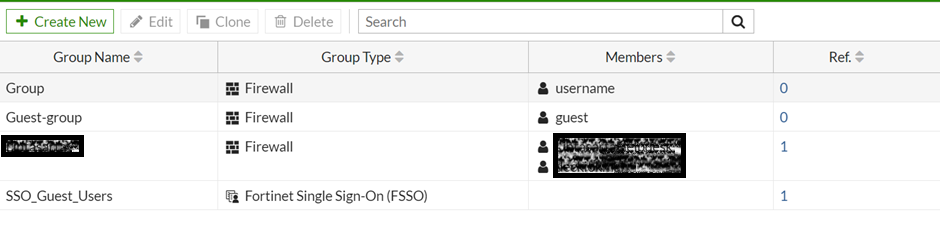

Navigasi ke User & Authentication > User Groups dan buat Firewall Group untuk pengunna IPsec VPN.

Tambahkan Members yang telah dibuat sebelumnya > OK

Tabel User Groups:

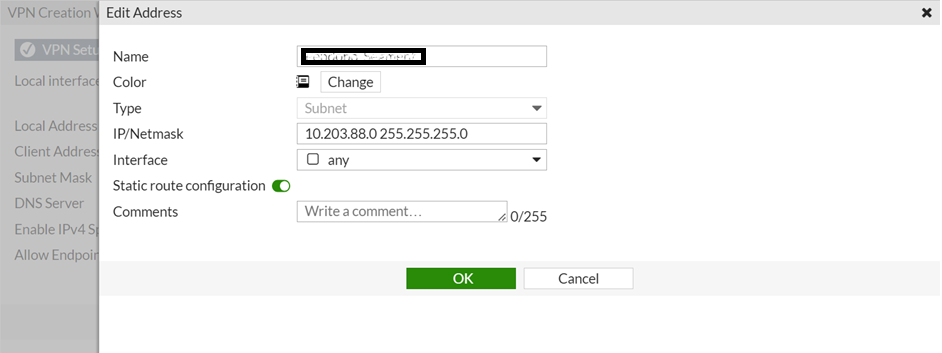

2. Membuat Address Object

Navigasi ke Policy & Objects > Addresses dan buat address object baru.

– Atur Type ke Subnet and masukan nama.

– Atur Subnet/IP Range ke local subnet anda.

– Atur Interface ke Any.

– Optional Static route configuration enable.

3. Konfigurasi IPSec VPN

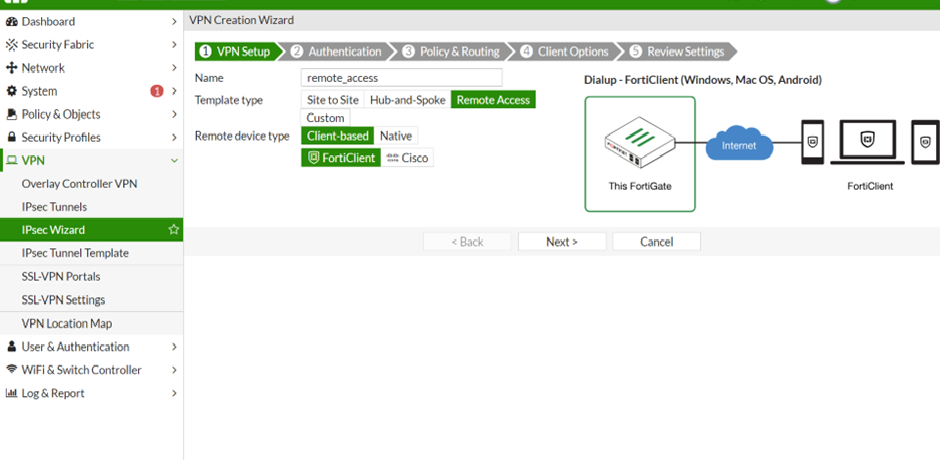

Cara mudah konfigurasi IPSec VPN adalah menggunakan IPSec Wizard pada Fortigate yang telah menyediakan template bawaan.

Gunakan tipe template Remote Access untuk Forticlient.

Navigasi ke VPN > IPSec Wizard:

– Beri nama VPN. Nama tunnel tidak boleh mengandung spasi atau melebihi 13 karakter.

– Atur Template Type ke Remote Access.

– Next

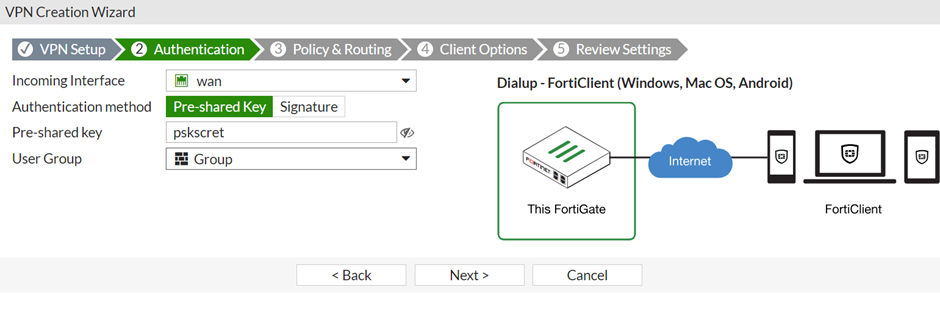

Pada bagian Authentication:

– Incoming Interface yang terhubung ke Internet (memiliki IP Public Static).

– Authentication method: Pre-shared Key

– Pre-shared Key: <super_secret_anda> pre-shared key ini adalah credential untuk VPn dan harus berbeda dari user password pengguna.

– User Group: pilih Group

– Next

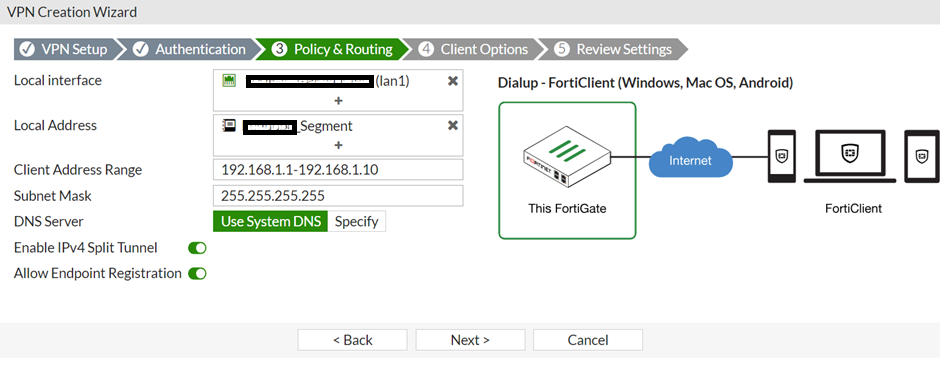

Pada bagian Policy & Routing:

– Atur Local Interface ke LAN

– Atur Local Address ke alamat jaringan lokal Address Object yang telah dibuat.

– Client Address Range masukkan Rentang Alamat Klien untuk pengguna VPN.

Pastikan Enable IPv4 Split Tunnel diaktifkan agar hanya lalu lintas perusahaan yang melewati FortiGate, jika tidak, semua lalu lintas jaringan internet dan perusahaan akan melewati FortiGate.

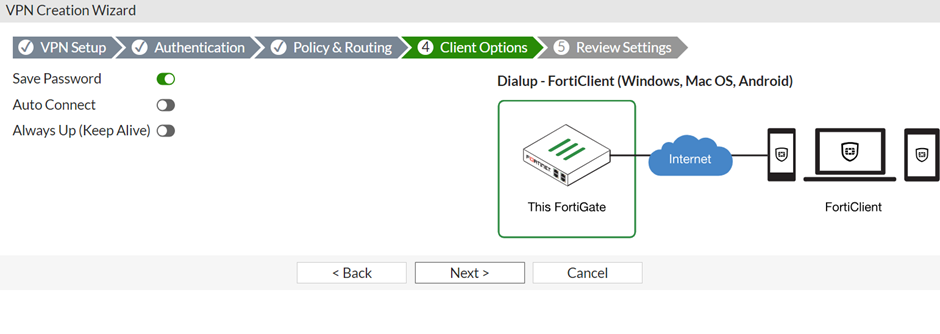

Pada bagian Client Options:

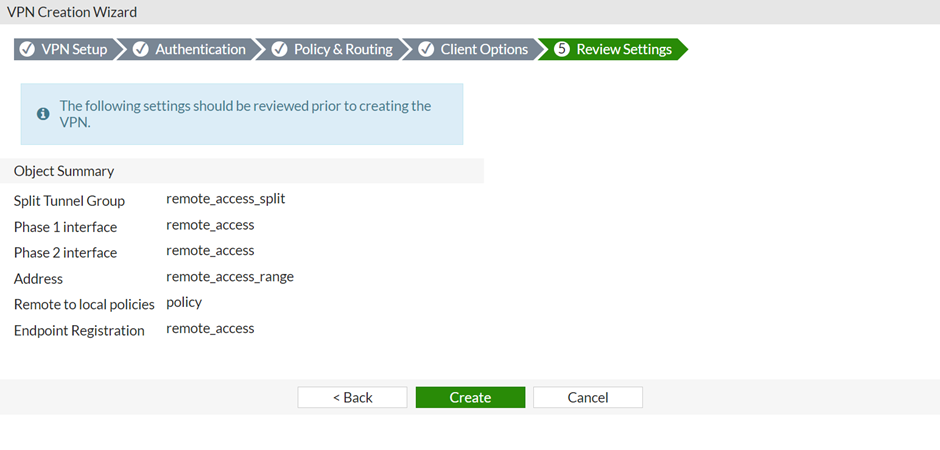

klik Create.

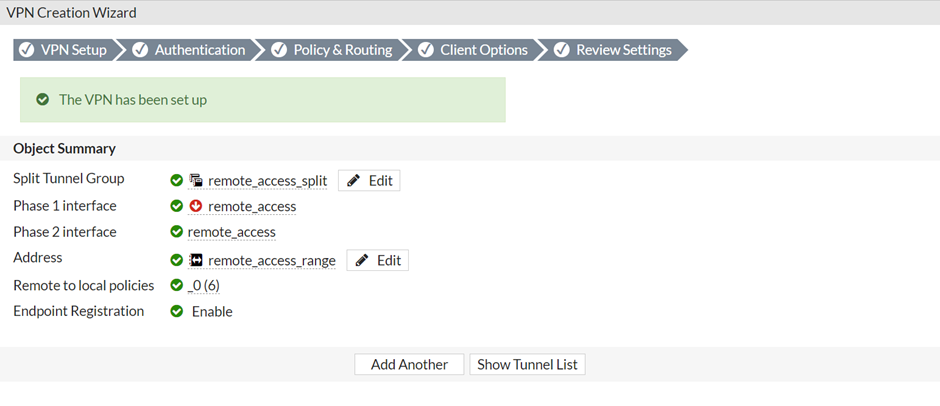

Setelah Anda membuat tunnel, halaman Summary akan mencantumkan objek-objek yang telah ditambahkan ke konfigurasi FortiGate.

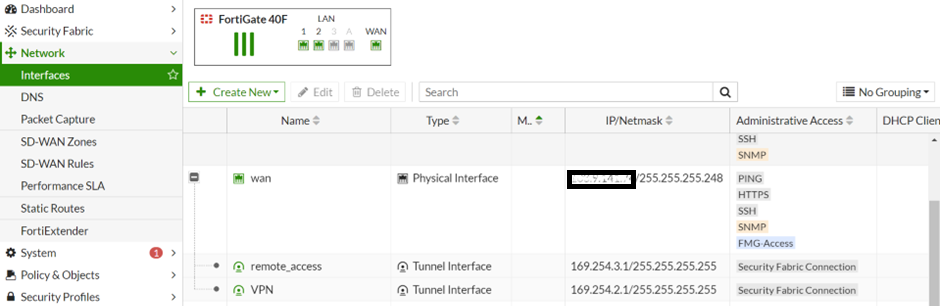

Untuk melihat antarmuka VPN yang dibuat oleh wizard, buka Network > Interfaces dan expand antarmuka wan.

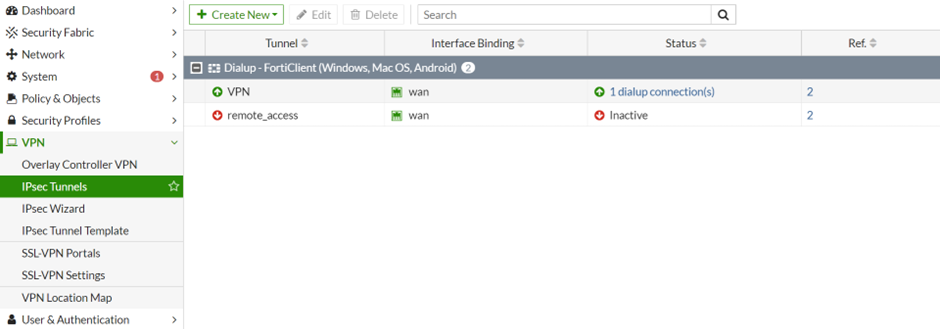

Untuk melihat IPSec Tunnel yang dibuat oleh wizard, buka VPN > IPSec Tunnels

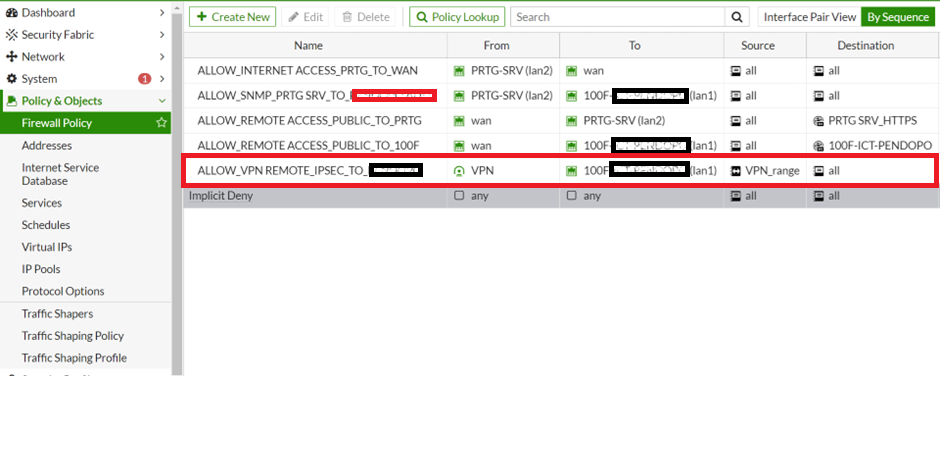

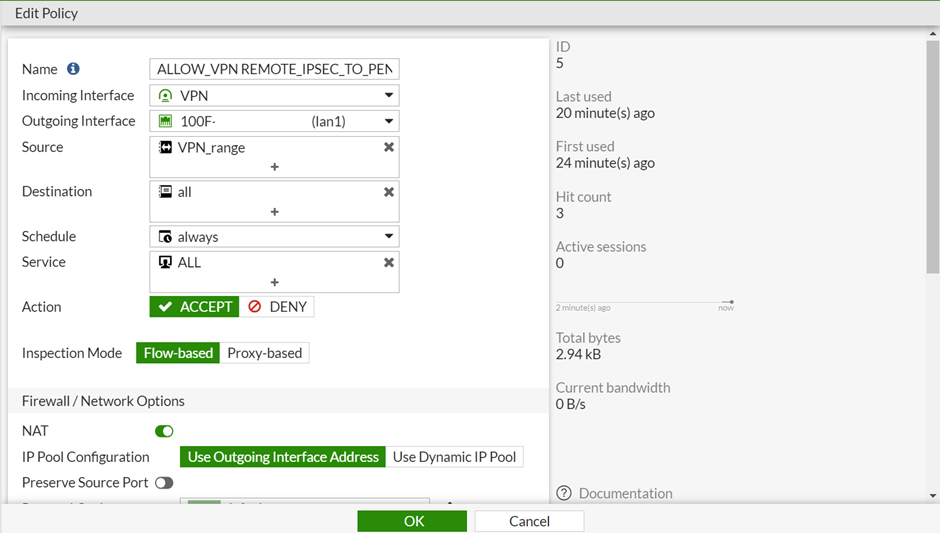

Untuk melihat policy yang dibuat oleh wizard, buka Policy & Objects > Firewall Policy

4. Konfigurasi Forticlient

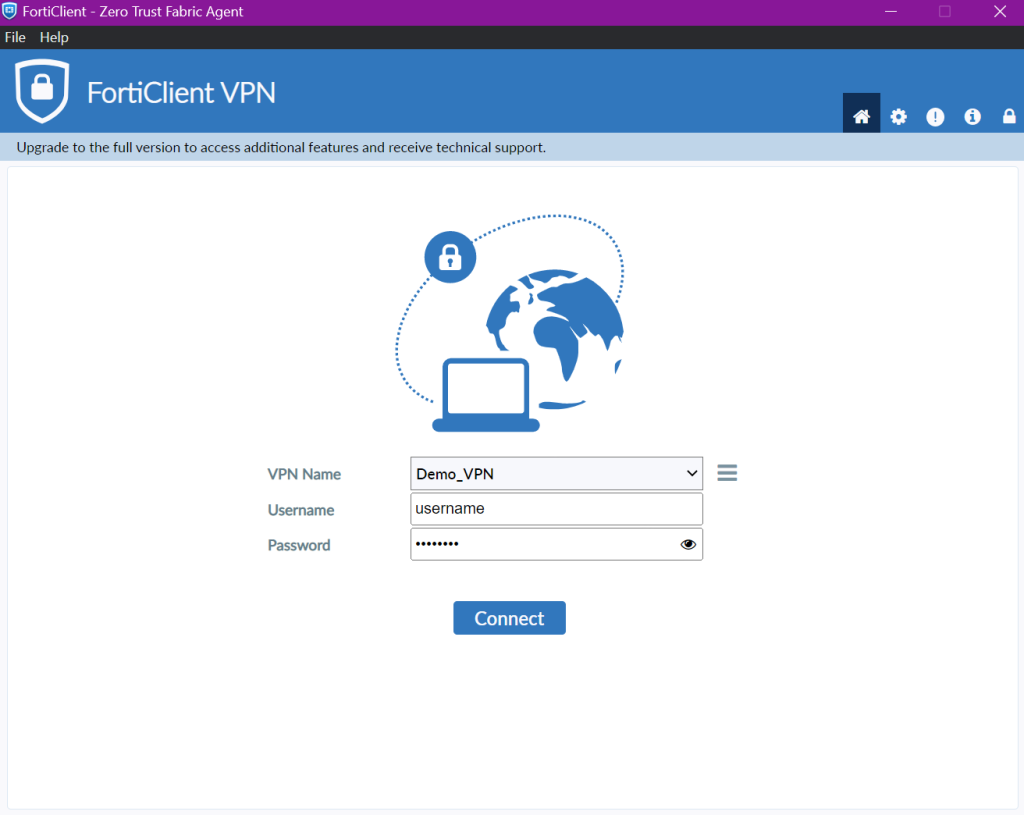

Saya menggunakan FortiClient VPN versi 7.4.0.1658 untuk Windows. Anda dapat men-download software terbaru disini.

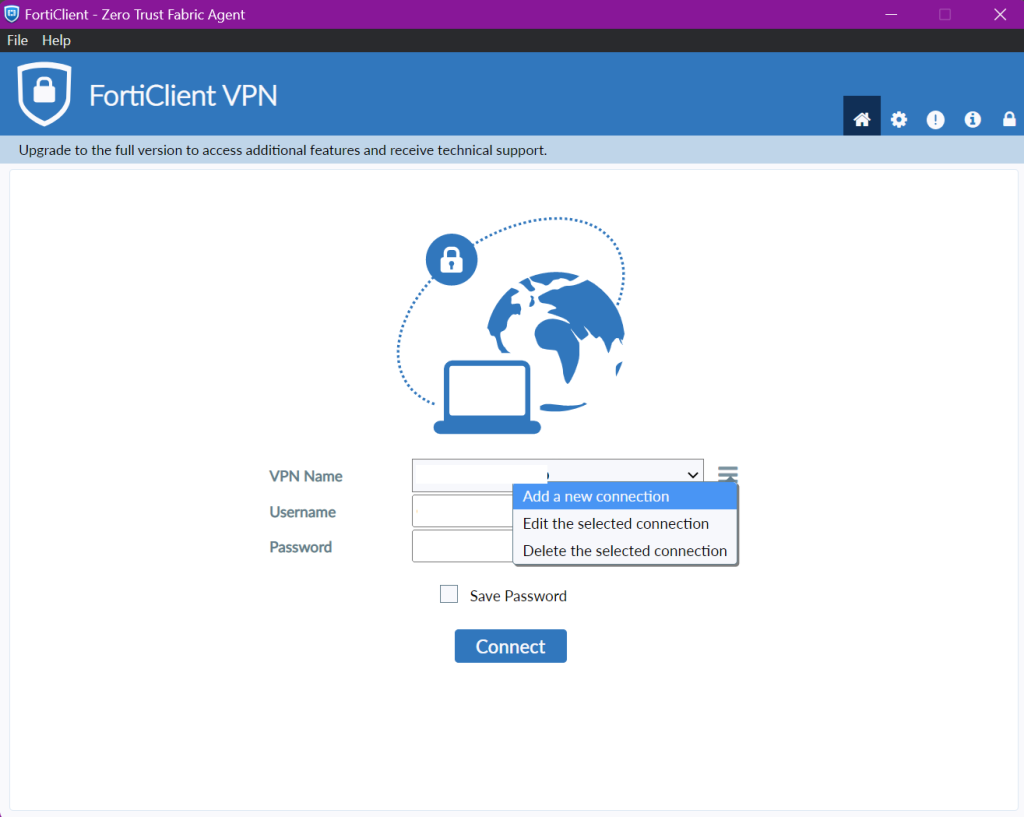

Pada Forticlient, klik garis tiga > Add a new connection

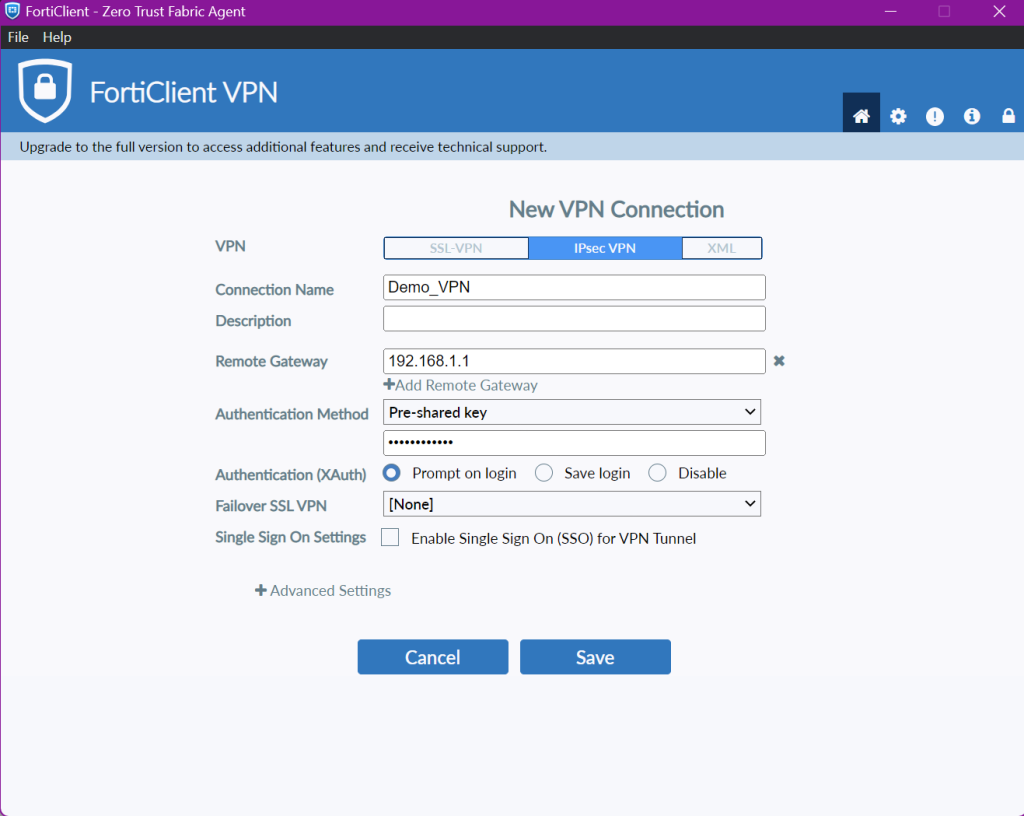

Atur VPN ke IPsec VPN.

Masukkan Connection Name.

Atur Remote Gateway ke FortiGate IP address.

Atur Authentication Method ke Pre-Shared Key dan masukkan key.

Pada FortiClient, pilih koneksi VPN, masukkan Username dan Password, dan klik Connect.

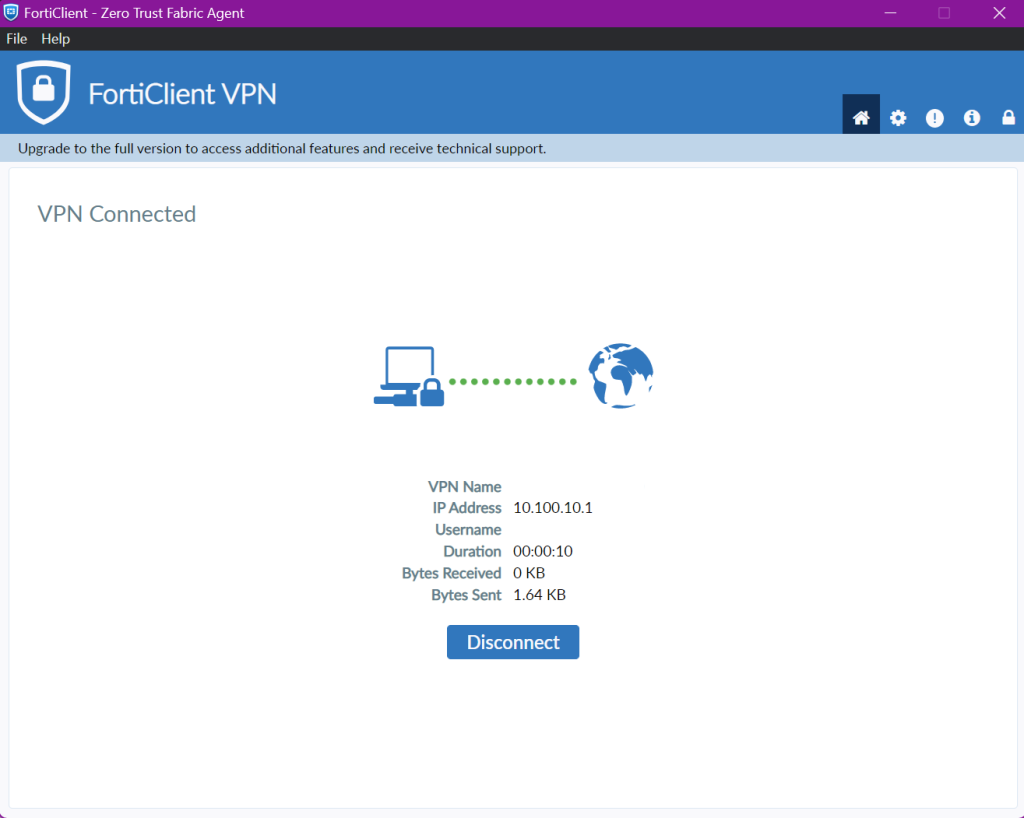

Ketika koneksi established, FortiGate memberikan alamat IP kepada pengguna dan FortiClient menampilkan status koneksi, termasuk alamat IP, durasi koneksi, serta jumlah byte yang dikirim dan diterima.

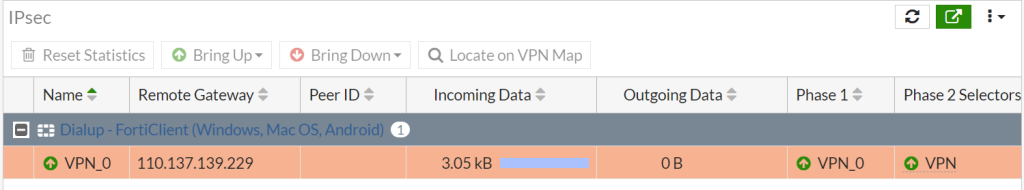

Pada FortiGate, buka VPN > IPSec Tunnels

Verifikasi bahwa Status tunnel adalah Up.

klik 2x pada dialup connection(s) untuk melihat detail koneksi tunnels.

Pengujian

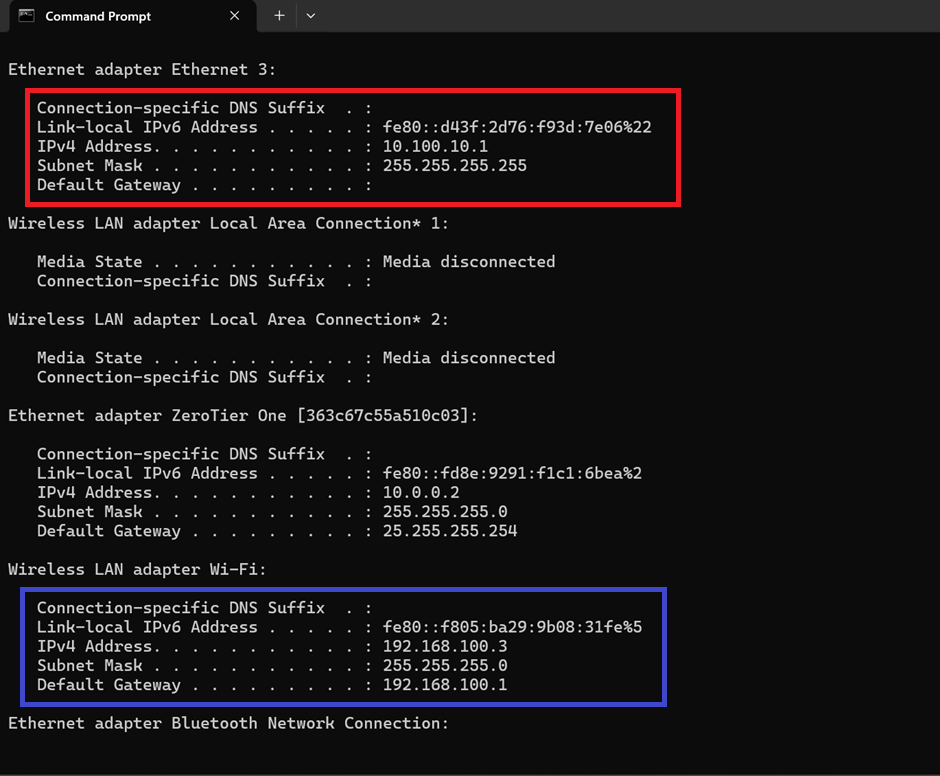

Setelah VPN Forticlient terhubung. Saya melakukan pengecekan IP Address di Windows Client. Komputer yang saya gunakan juga terhubung ke WiFi.

cmd: ipconfig /all

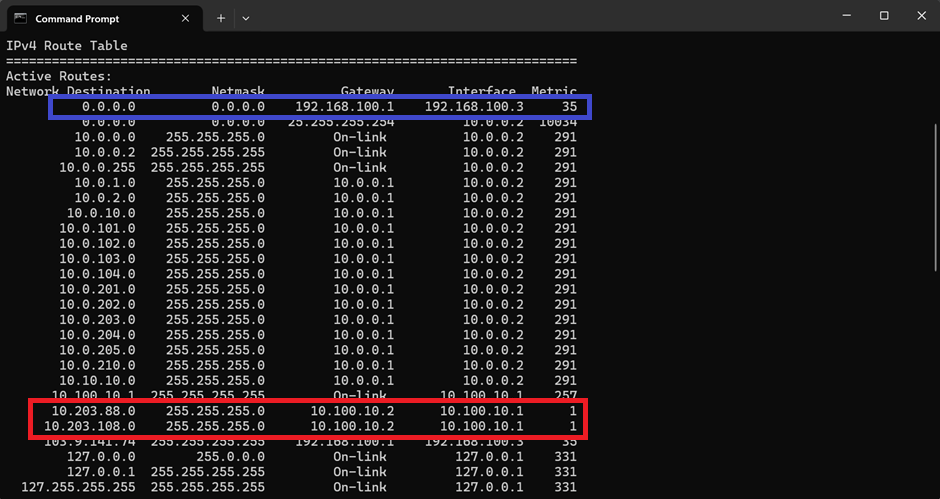

Saya juga mendapatkan route table baru dari Forticlient untuk prefix network perusahaan. Sedangkan koneksi Internet tetap menggunakan koneksi WiFi karena Split Tunneling diaktifkan.

cmd: route print

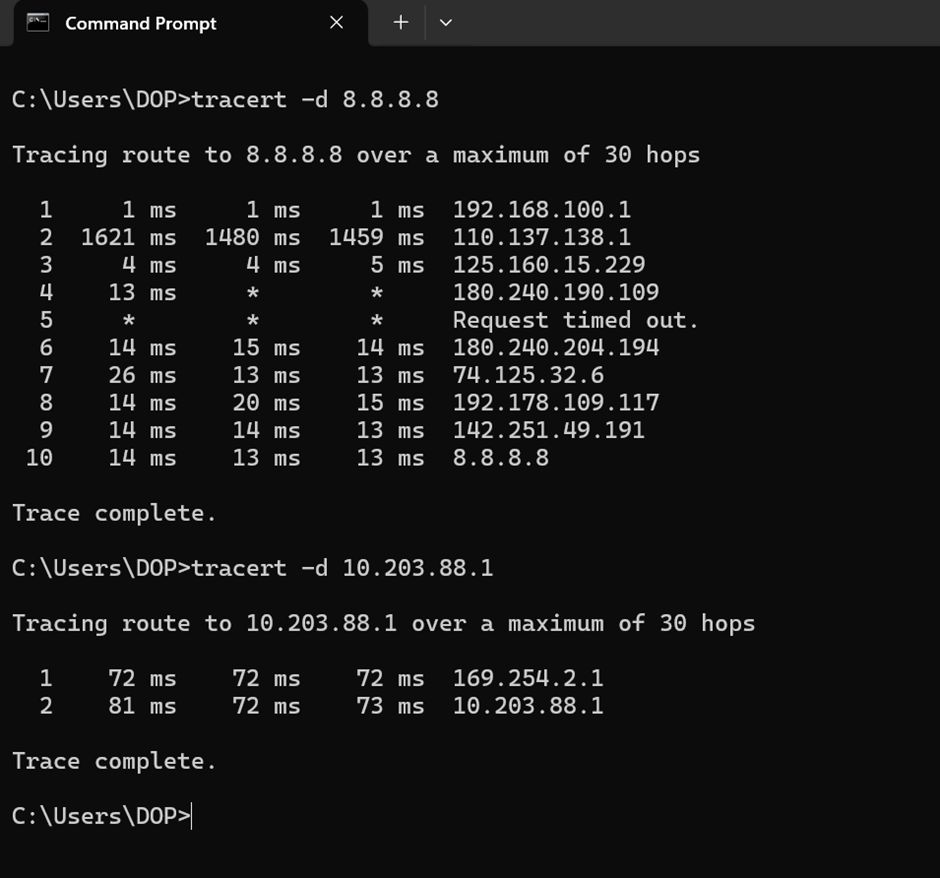

Dibuktikan dengan hasil traceroute sebagai berikut:

cmd: tracert -d <ip_address>

Kesimpulan

Dengan mengikuti langkah-langkah di atas, Anda dapat mengkonfigurasi VPN IPsec pada FortiGate dan menghubungkannya menggunakan FortiClient. VPN IPsec menawarkan performa dan keamanan yang lebih baik dibandingkan dengan SSL VPN, menjadikannya pilihan yang lebih baik untuk kebutuhan akses jarak jauh yang memerlukan keandalan dan perlindungan data yang lebih tinggi.